Протокол SSL обеспечивает конфиденциальный обмен данными между клиентом и сервером. Шифрование данных происходит с использованием открытого ключа. Таких ключа два и каждый из них может быть использован как для шифрования сообщения, так и для его расшифровки. Таким образом, если один ключ используется для шифрования, то, соответственно, при расшифровке будет использован другой ключ. В такой ситуации можно получать защищенные сообщения, публикуя открытый ключ, и храня в тайне секретный ключ.

Открывая страницу сайта, на котором установлен SSL-сертификат, браузер запрашивает идентификационную информацию у веб-сервера. Далее сервер отправляет в браузер копию своего SSL-сертификата. Браузер подтверждает подлинность SSL-сертификата и сообщает об этом серверу. В ответ сервер посылает виртуально подписанное соглашение, разрешающее закодированную передачу данных. С этого момента SSL-сертификат начинает шифровать любые данные, которые исходят от компьютера клиента к вашему серверу. При этом привычная ссылка в браузере (http://www.mydomain.by) превращается в https, где «s» означает secure – защищенный, безопасный.

В зависимости от типа SSL-сертификат может работать только для одного доменного имени (хоста) или, если это SSL-сертификат с поддоменами, для домена и его поддоменов (mail.mydomain.by, billing.mydomain.by и т.д.). Также сертификаты различаются по информации, которую они могут подтверждать — некоторые сертификаты подтверждают только подлинность домена, в то время как другие могут подтвердить как подлинность доменного имени, так и существование компании в принципе.

В 2014 году компания Google объявила, что наличие на сайте подключения по HTTPS с использованием SSL-сертификата влияет на позицию в поисковой выдаче Google. Изначально предполагалось, что вес этого параметра будет минимальным и влиять всего на 1% поисковых запросов по всему миру. Однако, чтобы мотивировать владельцев веб-сайтов использовать безопасную передачу данных, влияние этого фактора будет постепенно увеличиваться.

Основные рекомендации и положения Google по этому вопросу следующие:

- весь контент сайта должен отдаваться по https;

- ключ сертификата должен быть длиной не менее 2048 бит;

- необходимо разрешить индексацию страниц через HTTPS;

- желательно избегать мета-тега noindex на страницах, доступных по HTTPS (при наличии копии страницы на HTTP);

- рекомендуется использование относительных URL для контента, расположенного на том же домене;

- допускается использование любых типов сертификатов: для одного домена, мультидоменных, wildcard-сертификатов.

С декабря 2015 года Google начал по умолчанию индексировать страницы с протоколом HTTPS, если таковой доступен одновременно с HTTP и не заблокирован каким-либо образом.

Летом 2016 года представитель Google на одной из встреч с веб-мастерами заявил, что в компании всерьез рассматривают возможность увеличения веса SSL-сертификата как фактора ранжирования в поисковой системе. Поэтому сайты без SSL-сертификата будут неотвратимо терять позиции при выдаче результатов поиска в самом популярном поисковике мира.

С 2018 года некоторые браузеры такие как Chrome и Firefox будут отмечать все сайты без SSL сертификата как небезопасные.

Хотя сейчас многие пользователи и предпочитают самоподписанные сертификаты платным, такая экономия зачастую бывает неоправданной. Вместо того, чтобы завоевать доверие клиентов, владельцы сайтов с таким сертификатом только отпугивают их сообщениями об ошибке, которые вызваны тем, что браузер не может определить этот сертификат как подлинный, поскольку центр сертификации не указан и/или неизвестен браузеру.

Если на сайте используется самоподписанный сертификат, его посетители будут видеть ошибку входа на сайт. Многие из них предпочтут закрыть окно, чем разбираться в подлинности сайта и компании.

Выпуск Центром сертификации стандартных сертификатов (DV) обычно занимает не больше пятнадцати минут.

Выпуск сертификатов с проверкой организации (OV) занимает от 1 до 3 рабочих дней, так как Центру Сертификации нужно проверить не только право владения доменом, но и существование организации или предприятия.

При выпуске сертификатов с расширенной проверкой (EV) выполняется тщательная проверка, которая начинается с подробной заявки. Для начала соберите необходимые сведения о предприятии. Проверка такой информации может занять от 3 до 7 рабочих дней.

Обратите внимание, что мы непосредственно не выпускаем сертификат и не несем ответственности за корректность предоставленных вами данных Центру сертификации, поэтому сроки, указанные выше, могут увеличиться по независящим от нас причинам.

Если при генерировании простого сертификата вы указали domain.com, то по умолчанию защищен будет и www.domain.com (для сертификатов Comodo). Обращаем ваше внимание на то, что опция защиты обеих версий домена распространяется ТОЛЬКО на домены второго уровня.

В отличие от сертификатов с проверкой домена, мультидоменные сертификаты защищают только те домены и субдомены, которые указываются при генерировании сертификата.

Если при генерировании мультидоменного сертификата вы укажете:

www.domain.com

example.us

myworld.domain.net

то

domain.com

www.example.us

www.myworld.domain.net

защищены НЕ будут.

Будьте внимательны, если вам необходимо защитить с помощью мультидоменных сертификатов и domain.com, и www.domain.com, укажите оба варианта.

К сожалению, как только сертификат был сгенерирован, сменить основной домен невозможно.

Центр сертификации или удостоверяющий центр — компания, которая занимается предоставлением SSL-сертификатов. Особенность этих центров заключается в том, что они выдают сертификаты, которые официально признаны во всем мире и всегда распознаются веб-браузерами пользователей. В свое время их создание позволило принять общепринятый стандарт для SSL-сертификатов, а также разработать другие типы сертификатов (SSL для нескольких доменов, SSL для ПО, и т.д.).

Заходя на сайт, защищенный продукцией известного центра сертификации, посетитель чувствует себя гораздо уверенней и не сомневается в безопасности своих данных. Помимо этого, каждый сертификат от центра подкреплен гарантией, представляющей из себя денежную компенсацию в случае его взлома.

На данный момент мы предоставляем SSL сертификаты от центра сертификации Comodo как одного из самых известных и крупных в мире.

CSR (Certificate Signing Request) — запрос на получение сертификата. Это файл, который содержит в себе небольшой фрагмент зашифрованных данных о вашем домене и компании, на который выдается сертификат. Также в этом файле хранится ваш открытый ключ (open key).

Мы самостоятельно сгенерируем для вас запрос на основании ваших регистрационных данных. Сам CSR ключ, а также Private Key, необходимый для дальнейшей установки сертификата придет вам на электронную почту, которую вы указали при регистрации.

Сертификаты для одного домена – самый простой и доступный сертификат. Защищает только один домен (например: mydomain.by) на сервере.

Такой сертификат, как правило, позволяет одновременно защитить домен как с www, так и без. Может быть всех типов (DV, OV, EV), т.е. им могут воспользоваться как физические, так и юридические лица. Однодоменный сертификат используется абсолютно для всех типов сайтов: от простого сайта-визитки или лендинга до крупного портала или сайта банка.

Также называются Wildcard сертификаты. Это универсальный SSL-сертификат, который позволяет направить сразу несколько хостов с одного доменного имени на один сервер. Это позволяет избавиться от необходимости покупать индивидуальные SSL-сертификаты для каждого из своих поддоменов. Именно поэтому Wildcard SSL является идеальным решением для сайтов крупных организаций и коммерческих интернет-проектов.

Wildcard сертификаты предназначены для установки, кроме основного домена, и на поддоменах сайта. Т.е. если вы защищаете mydomain.by, то будут защищены все ваши поддомены, например:

- mail.mydomain.by

- shop.mydomain.by

- support.mydomain.by

- dev.mydomain.by

и т.д.

Мультидоменный сертификат (MDC, Multi-Domain Certificate) — это SSL-сертификат, поддерживающий защиту нескольких различных доменов посредством одного сертификата.

Например, одним мультидоменным сертификатом можно защитить:

- domain.by

- example.me

- пример.бел

- domain.com

Такие сертификаты также называют SAN (Subject Alternative Name) или UCC (Unified Communications Certificate).

Основным отличием данного типа сертификатов является то, что SAN-сертификаты позволяют защитить один основной и несколько дополнительных доменов одновременно.

Сертификат с проверкой домена (DV-сертификаты - от английского Domain Validation). Для их выпуска используется самый базовый уровень SSL валидации. Центр сертификации просто убеждается в том, что вы являетесь владельцем определенного домена.

Конечно, такой сертификат позволяет обеспечить надежное шифрование данных на вашем сайте, однако он не проверяет тот факт, что вы являетесь владельцем законного бизнеса. Это вполне подходящее, и, что самое главное, очень быстрое решение для защиты своего сайта при помощи HTTPS. Пользователи, видя замок в адресной строке браузера, будут доверять вашему сайту в разы больше, чем до этого, ведь для них такой знак является фактором доверия.

Такой сертификат подходит для простых сайтов, блогов, форумов, небольших интернет-магазинов.

Сертификаты с проверкой организации (OV-сертификаты - от английского Organization Validation) предназначены для компаний и организаций. В частности, они полезны для ведения электронной коммерции, интернет-продаж. Такие сертификаты требуются для сайтов, на которых пользователи вводят важную информацию (номера кредитных карт, контактные данные и т.д.).

OV-сертификат удостоверяет владельца сайта и содержит в себе название компании. Процесс валидации таких сертификатов является более долгим и углубленным. Центр сертификации проверяет не только тот факт, что вы являетесь владельцем домена, но и тот факт, что вы – владелец реально существующей компании. Компания должна присутствовать на сайте государственного регистрирующего органа и в доверенном интернет-справочнике (например, dnb.com). Мошенники не смогут получить такой сертификат, поскольку у них не получится пройти валидацию.

Такой сертификат подойдет для крупных интернет-магазинов, корпоративных сайтов, интернет порталов.

Сертификат с расширенной проверкой (EV-сертификаты от английского Extended Validation) предназначены для крупных компаний и организаций, а также организаций, стремящихся максимально завоевать доверие своих пользователей. Такой сертификат обеспечивает высокий уровень надежности и гарантий безопасности чем стандартные сертификаты, доказывая тем самым, что сайт не является одним из мошеннических или поддельных сайтов. Заказчики таких сертификатов проходят проверку подлинности согласно самым высоким стандартам индустрии безопасности.

Когда посетитель открывает веб-сайт, защищенный EV-сертификатом, адресная строка становится зеленой, а название вашей организации отображается в интерфейсе браузера. Так как процесс выпуска EV-сертификата сохраняет ожидаемую прозрачность, не только пользователи чувствуют себя более уверенными в безопасности своей информации, но и компании могут быть спокойны, что процесс обмена данными защищен. Иерархическая модель расширенной проверки EV помогает предоставить пользователям наглядное подтверждение серьезности компании, что усиливает общий уровень доверия и уверенности.

Такой сертификат подойдет для банка, крупного интернет-портала, крупного интернет-магазина, финансовой организации.

SSL-сертификаты высокой надежности следует использовать во всех случаях, когда требуется надежная проверка подлинности, видимая индикация доверенности и применение устойчивого шифрования. Подобные сертификаты должны использовать публичные веб-сайты крупных компаний, часто становящиеся целью фишинговых атак. Например, сайты крупных брендов, банков и финансовых организаций.

Любые веб-сайты, собирающие данные, работающие с именами входа и онлайн-платежами, могут повысить доверие своих пользователей, при использовании SSL-сертификатов высокого класса.

С помощью SSL-сертификатов высокой надежности и благодаря применению стандартизированного уровня надежности менее известные бренды могут конкурировать с устоявшимися брендами, которые давно присутствуют в Интернете.

1. Подтверждение при помощи email (используется по умолчанию).

При таком варианте на email административного контакта домена будет отправлено письмо, содержащее уникальный код и ссылку для подтверждения. При получении письма необходимо перейти по указанной в нем ссылке и ввести код. Ниже приводится список возможных административных email-адресов, которые могут использоваться для подтверждения владения доменом:

- admin@имя вашего домена

- administrator@имя вашего домена

- postmaster@имя вашего домена

- hostmaster@имя вашего домена

- webmaster@имя вашего домена

2. Подтверждение через CNAME-запись.

При выборе данного способа, CSR запрос, который использовался клиентом при конфигурировании сертификата, хэшируется у Центра Сертификации в формат MD5 и SHA1. Созданный хэш передается клиенту. После этого, его необходимо указать в CNAME-записи, как показано в примере:

_c7fbc2039e400c8ef74129ec7db1842c.example.com CNAME

c9c863405fe7675a3988b97664ea6baf.442019e4e52fa335f406f7c5f26cf14f.comodoca.com

Вместо example.com будет указано доменное имя, для которого приобретается сертификат.

3. Подтверждение через HTTP.

Центр Сертификации хеширует CSR в MD5 и SHA1 форматы и передает их клиенту. Полученный хэш необходимо разместить следующим образом:

Создать txt документ и загрузить его в корневую папку домена, для которого заказан сертификат. Возможно, потребуется создать несколько подпапок (.well‐known/pki‐validation), чтобы путь к файлу соответствовал требованиям Центра сертификации

(пример: http://имя вашего домена/.well‐known/pki‐validation/A1B2C3F4G5H6J7K8L9Q1W2E3R4T5Y69.txt).

После проверки этого файла роботом Центр сертификации вышлет вам файлы сертификата на электронную почту. Далее вы должны будете установить сертификат самостоятельно.

Описание различных способов установки вы можете прочитать по ссылке:

4. HTTPS-валидация

Такую валидацию клиент может пройти в случае если у него принудительный редирект сайта на https.

Если вы не знаете, как создать почту на домене, воспользуйтесь помощью сервиса https://biz.mail.ru/mail/.

При проверке компании WHOIS информация о владельце домена должна отображать название компании. Если владельцем доменного имени в WHOIS числится физическое лицо либо другая компания, это нужно исправить ДО подачи заявления на получение SSL-сертификата.

Процесс валидации состоит из следующих этапов:

1. Валидация непосредственно домена.

Для валидации домена, электронная почта должна быть ОБЯЗАТЕЛЬНО заведена на том домене, для которого вы выпускаете сертификат (например, если имя вашего домена mydomain.by, то почта должна быть вида: admin@mydomain.by, administrator@mydomain.by, hostmaster@mydomain.by, postmaster@mydomain.by или webmaster@mydomain.by). Если вы не знаете как настроить почту на домене, воспользуйтесь помощью сервиса mail.ru (это быстро, удобно и бесплатно).

2. Проверка Центром сертификации документов компании.

В первую очередь, Центр сертификации будет проверять данные организации, находящиеся в открытом доступе, поэтому, проверьте наличие информации о компании в регистре предприятий (пример).

Если ваша компания зарегистрирована в международных сервисах и имеет номер DUNS, то это может значительно ускорить процесс выдачи сертификата. Возможно, для того, чтобы получить сертификат SSL, потребуются копии «Сертификата о государственной регистрации» и другие доказательства существования вашей компании (например: Справка о внесении в единый государственный реестр предприятий и организаций; Справка о регистрации в налоговых органах и т.д.), которые, как правило, придется заверять нотариально. Дополнительные справки могут быть запрошены по мере необходимости. В этом случае вы должны будете предоставить и их.

3. Проверка телефонного номера для валидации компании.

Центр сертификации может использовать как указанный в заявке номер, так и находящийся в открытом доступе с общедоступных справочников (пример). Обратите внимание, что номер в заявке должен быть указан ТОЛЬКО городской.

При проверке компании WHOIS информация о владельце домена должна отображать название компании. Если владельцем доменного имени в WHOIS числится физическое лицо либо другая компания, это нужно исправить ДО подачи заявления на получение SSL-сертификата.

Процесс валидации состоит из следующих этапов:

1. Валидация непосредственно домена.

Для валидации домена электронная почта должна быть ОБЯЗАТЕЛЬНО заведена на том домене, для которого вы выпускаете сертификат (например, если имя вашего домена mydomain.by, то почта должна быть вида: admin@mydomain.by, administrator@mydomain.by, hostmaster@mydomain.by, postmaster@mydomain.by или webmaster@mydomain.by). Если вы не знаете, как настроить почту на домене, воспользуйтесь помощью сервиса mail.ru (это быстро, удобно и бесплатно).

2. Проверка Центром сертификации документов компании.

В первую очередь Центр сертификации будет проверять данные организации, находящиеся в открытом доступе, поэтому проверьте наличие информации о компании в регистре предприятий (пример).

Вашу компанию проверят на наличие номера DUNS, если у вас нет такого номера, то потребуется подготовить копии следующих документов (в формате PDF) (перечень является приблизительным, требования Центра сертификации могут меняться):

− Свидетельство о государственной регистрации;

− Справка о внесении в единый государственный реестр предприятий и организаций;

− Выписка из единого государственного реестра предприятий и организаций;

− Справка о регистрации в налоговых органах;

− В регистрационных данных домена должна быть указана организация, приобретающая сертификат ;

− Подтверждение отношения ответственного за получение сертификата сотрудника к организации, которая проходит проверку;

− Квитанция за телефон, коммунальные услуги;

− Наличие подтверждающей информации с данными организации в открытых источниках;

− Дополнительные справки могут быть запрошены по мере необходимости. В этом случае вы должны будете предоставить и их.

Документы, запрашиваемые Центром сертификации придется заверять нотариально.

Проверить наличие вашей организации в международном справочнике можно по ссылке

3. Вам необходимо будет заполнить и отослать в Центр сертификации заполненные заявления Certificate Request Form, EV SSL Subscriber Agreement (на английском языке).

4. Проверка телефонного номера для валидации компании.

Центр сертификации может использовать как указанный в заявке номер, так и находящийся в открытом доступе с общедоступных справочников (пример). Обратите внимание, что номер в заявке должен быть указан ТОЛЬКО городской.

DUNS (сама компания пишет D-U-N-S, от англ. Digital Universal Numbering System) — система цифровой идентификации субъектов бизнеса, разработанная Dun & Bradstreet в 1963 году в целях кредитного мониторинга и широко используемая на практике во всём мире. Каждому субъекту присваивается уникальный девятизначный цифровой код, при этом в качестве субъекта не обязательно выступает выделенное юридическое лицо. Номер может быть присвоен как группе юридических лиц, так и подразделению крупной компании, если оно обособлено территориально.

Чтобы процесс выпуска OV/EV SSL-сертификата был максимально быстрым, рекомендуется зарегистрировать компанию в международной базе данных D&B (Dun & Bradstreet). Она представляет собой открытый каталог, в котором содержится отсортированная по роду деятельности информация обо всех организациях, существование которых официально подтверждено.

Наличие DUNS-номера – всего лишь рекомендация, а не официальное требование. Оно не дает 100%-ной гарантии выпуска SSL-сертификата, однако может существенно сократить временные рамки, необходимые для проверки организации. Обратите внимание на тот факт, что содержащиеся во всех источниках контактные данные компании должны полностью совпадать с официальной документацией.

Проверьте, нет ли на сайте программного кода, виджетов, иллюстраций, которые загружаются со сторонних сайтов. Все данные должны грузиться только с вашего сайта (проверить можно при помощи сервисов: Xenu's Link, Netpeak Spider, Screaming Frog). Иначе после установки сертификата появится ошибка «Смешанный контент» (контент подгружаемый со сторонних сайтов не подтвержденным устанавливаемым сертификатом). Исключение составляют доверенные домены Google Analytics, Яндекс Метрика, Вконтакте, Facebook.

• Сделайте все внутренние и внешние ссылки относительными.

Например: абсолютные внутренние ссылки вида href="http://www.mydomain.by/page/" измените на относительные, то есть опустите протокол и домен: href="/page/"для внутренних ссылок и href="//www.youtube.com/12345" для внешних. Таким образом можно обеспечить корректную работу сайта и по http- и https-протоколу.

• После установки сертификата обязательно проверьте корректность его установки при помощи сервиса: ssltest и работу сайта по http- и https-протоколам.

• Сгенерируйте карту сайта sitemap.xml с адресами страниц доступными по https-протоколу, например: https://mydomain.by/page/, путь к новому файлу sitemap.xml, например: https://mydomain.by/sitemap.xml.

• Измените файл robots.txt. Этот файл должен быть одинаков для обеих версий сайта, который должен быть доступен как по http, так и https.

За состоянием сертификата можно следить при помощи специальных сервисов:

SSL Server Test – поможет получить расширенную информацию о сертификате;

Symantec CryptoReport – поможет проверить правильность установки сертификата.

Для переезда лучше всего выбрать сезон, который является затишьем в вашем бизнесе, чтобы возможное снижение трафика в первые недели после переезда минимально отразилось на продажах. Сориентироваться вам поможет годовой отчет Google.Analytics или Яндекс.Метрики.

Далее следуйте пошаговой инструкции по переезду сайта на https-протокол:

• Добавьте новый сайт, доступный по протоколу https в панель Яндекс Вебмастер, а для версии сайта, доступной по протоколу http, в разделе «Настройка индексирования» – «Переезд сайта» нужно добавить https-протокол.

• Если сайты по протоколам http и https были признаны зеркалами ранее, а главным зеркалом считалась http-версия, то это можно изменить в разделе «Настройки индексирования» — «Главное зеркало». Сама процедура переклейки зеркал может занять около 1-3 недели, в этот период могут скакать позиции сайта в Яндекс, но все нормализуется после склейки зеркал.

• Добавьте новый сайт, доступный по протоколу https в панель Google Search Console.

• Дождитесь «склейки» доменов в панели Яндекс Вебмастер.

• Обновите URL-адрес сайта в:

профилях в социальных сетях;

в системах Google Analytics и Яндекс Метрика.

• Для версии сайта, доступной по протоколу с https, добавьте адреса самых важных и трафиковых страниц вручную для быстрой переиндексации в панелях Яндекс Вебмастер («Инструменты» > «Переобход страниц») и Google Search Console («Сканирование» > «Просмотреть как Googlebot»).

Далее, следуя рекомендациям Яндекса, можно настраивать 301 редирект с http-страниц на https-страницы сайта.

• Для корректного отслеживания реферальных переходов на ваш сайт на все страницы добавьте мета-тег «referrer»:.

• Проверьте в панелях Яндекс Вебмастер и Google Search Console:

правильность присвоения региона;

добавление обновленного файла sitemap.xml.

• По возможности, обновите адреса ссылок на внешних ресурсах, в частности в:

Яндекс Справочнике;

Яндекс Каталоге;

Google Business.

• Обновите адреса страниц в рекламных кампаниях:

контекстная реклама;

таргетированная реклама в социальных сетях;

медийная реклама.

• Если вы на сайте своего магазина размещаете баннеры партнеров и имеете процент от продаж приведенным вами клиентам, то не хотелось бы его потерять. Дело в том, что при переходе пользователя с https-сайта на http-сайт реферальные данные исчезают, такой переход будет расценен как прямой, и заслуги https-сайта будут незаметны.Поэтому перед закрытием тега нужно добавить мета-тег , который позволит передать протокол и домен вашего сайта для определения источника трафика.

• Обнуление тИЦ, лайков и шерингов. После переиндексации и склейки зеркал тИЦ снова вернется, а для подтверждения популярности ваших страниц среди покупателей Facebook и Google+ предлагают сгенерировать специальные кнопки, по которым будут доступны все накопленные лайки и репосты в социальных сетях.

• Разное содержание на страницах http и https. Для того, чтобы переход сайта с http и https был адекватно воспринят поисковыми системами, содержание на страницах двух версий должно быть идентично.

• Старые версии библиотек. Используйте последние версии библиотек TLS, так как старые версии OpenSSL уязвимы.

• Не поддерживается указание имени сервера. Проверьте, поддерживает ли ваш веб-сервер SNI, который поддерживается всеми современными браузерами.

Даже если вы все сделали правильно, вы все равно могли упустить какой-нибудь http-файл. И тогда в строке браузера будет появляться восклицательный знак или даже всплывающее окно с предупреждением о небезопасном соединении, которые свидетельствуют о том, что не все гладко. Для того, чтобы избежать ошибок, необходимо ознакомиться с самыми популярными из них и провести тестирование сайта после переезда:

• Просроченный сертификат. Не забывайте вовремя обновлять сертификат!

• Самоподписанный сертификат. Если воспользоваться бесплатным сертификатом, который не поддерживается браузерами, при переходе на сайт с безопасного протокола появляется предупреждение о том, что данные пользователя могут быть украдены злоумышленниками. Мало того, что это сообщение отпугивает посетителей. Так еще не всякий догадается, что перейти на этот сайт все же возможно, нажав на слово «Дополнительные». Поэтому используйте надежные сертификаты от известных поставщиков – это небольшая цена за доверие к вашему сайту.

• Неправильное заполнение сертификата. Проверьте все данные, введенные при заполнении и установке сертификата. Уточните имя хоста, на которое зарегистрирован сертификат.

• Смешанный контент. Если в строке браузера после перехода на защищенное соединение так и не появилось зеленого замочка, значит что-то не так. Щелкнув по значку «Информация», можно увидеть, что с сертификатом все в порядке, соединение защищено, но на сайте используется некоторый контент, доступный по http-протоколу.

• Обратите внимание на загрузку иллюстраций, внешнего кода и виджетов с внешних сайтов. Для сайтов, работающих по https-протоколу, могут возникнуть проблемы с отображением загружаемых внешних ресурсов – ошибка сертификата «смешанный контент». В идеале, весь код, и файлы, и иллюстрации должны подгружаться с вашего сайта.

Чтобы выявить незащищенный контент, можно поискать его вручную или воспользоваться специальными программами (например, ScreamingFrog или SEO Spider), чтобы исправить эту ошибку.

• Снижение скорости загрузки страниц. В принципе, это даже не ошибка, а неизбежное следствие перехода на защищенный протокол. Но избежать этого можно, используя веб-сервер, который поддерживает механизм HSTS, позволяющий исключить некорректные редиректы и ускорить загрузку страниц. При использовании данного механизма браузер будет запрашивать страницы через защищенный протокол, даже если пользователь введет в адресной строке сайт по протоколу http.

• Во время тестирования сайта не забудьте проверить, что все имеющиеся на сайте страницы отдают код ответа 200, а несуществующие – 404. Также проверьте сайт на наличие ссылок на редиректы.

После получения файлов SSL-сертификата его необходимо установить на домен. Одним из самых простых способов является установка через cPanel.

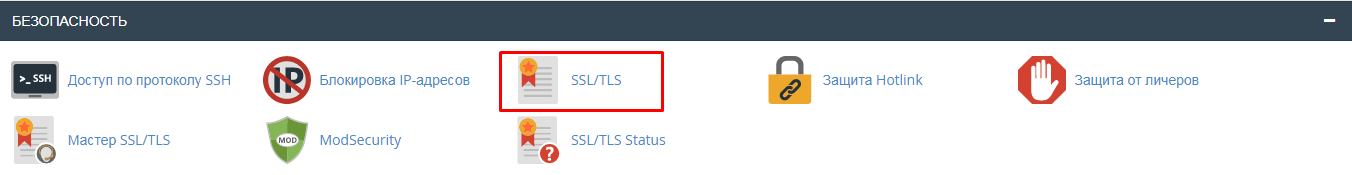

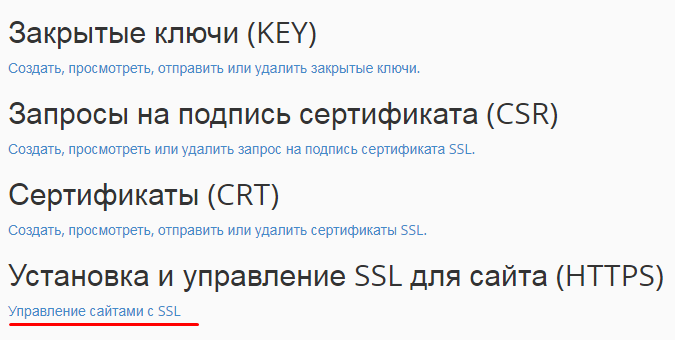

- В разделе “Безопасность” откройте пункт SSL/TLS

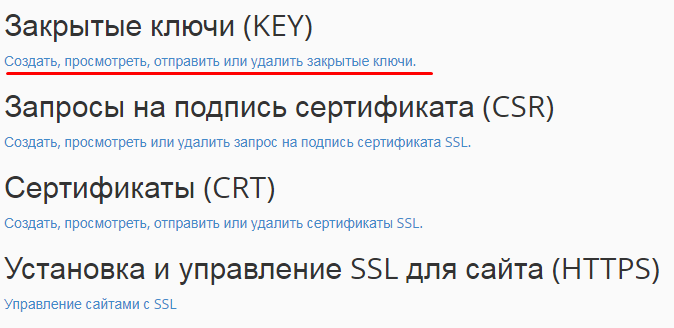

- В открывшемся окне выберите пункт “Закрытые ключи (KEY)”

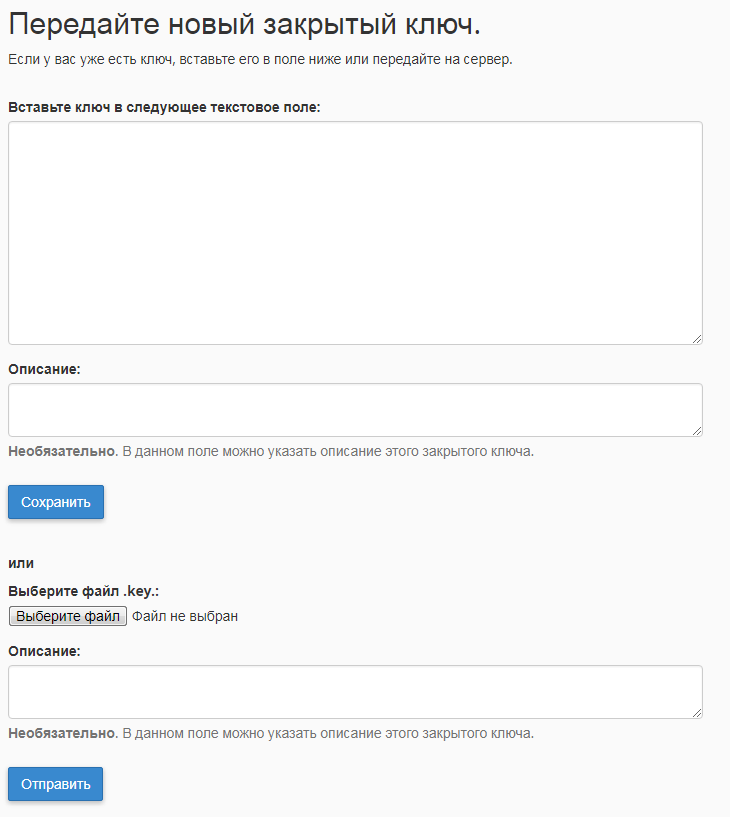

и введите PrivateKey в специальное поле (значение данного ключа было выслано на вашу электронную почту во время заказа сертификата)

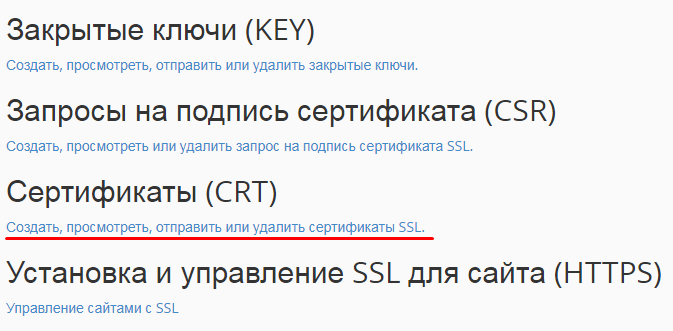

- Вернитесь на страницу SSL/TLS. Выберите пункт Сертификаты (CRT):

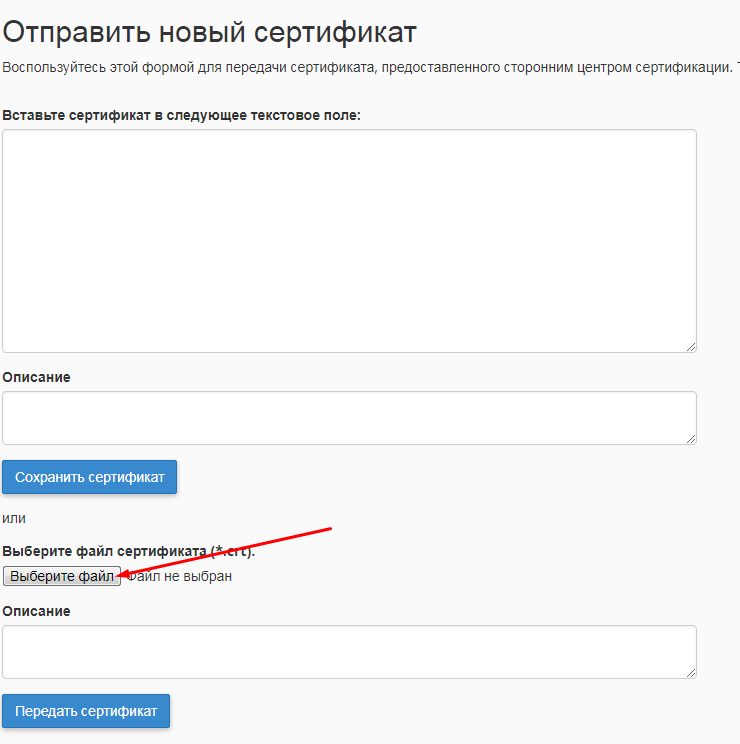

- Передайте файл сертификата с помощью кнопки “Выберите файл сертификата (*.crt)”. Вы можете вписать любое описание, например “Сертификат для сайта”

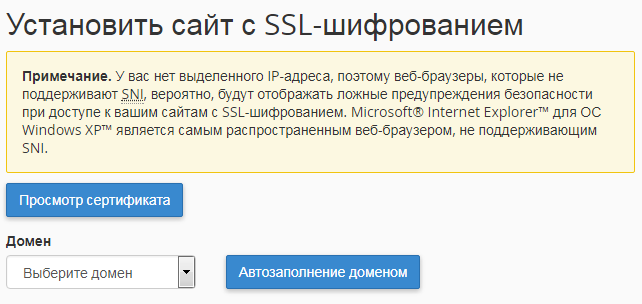

- Вернитесь на страницу SSL/TLS. Выберите пункт Установка и управление SSL для сайта (HTTPS):

- Выберите ваш домен из выпадающего списка и нажмите кнопку “Автозаполнение доменом". Нажмите на кнопку “Установить” в конце страницы.

- Ваш сертификат установлен!